認証の方式

利用者本人であることを確認するための技術には、次のよなものがあります。

| パスワード認証 | 本人しか知り得ない知識を利用 |

| バイオメトリクス認証 | 本人の生体的特徴を利用 |

| デバイス認証 | 本人しか持ち得ない所有物を利用 |

パスワード認証

パスワード認証は、利用者を一位に識別する文字列であるユーザID(利用者識別符号、アカウントともいう)と、本人しか知り得ない文字列であるパスワードを組み合わせて認証を行う方式です。しかしパスワード認証ではパスワードとなる文字列さえ一致してしまえば認証に成功してしまいます。なので次のような管理が重要です。

- 短いパスワードは避け、ある程度の長さをもたせる

- 大文字、小文字、数字などを混在させる

- 辞書に載っているような単語をパスワードに含めない

- 生年月日や名前のような、本人から推測されやすい情報を用いない

- パスワードを書いたメモを残さない

- 管理者や緊急事態であっても他人は絶対に教えない

またユーザIDでも運用の注意点はあります。

- 複数のユーザに同じユーザIDを共有させない

- 使われなくなったユーザIDは速やかに削除する

パスワードクラックと対策

パスワードクラック(パスワードクラッキング)とは、データを解析して他人のパスワードを不正に割り出すことです。以下の5つの手法があります。

パスワードリスト攻撃

パスワードリスト攻撃は、漏えいしたパスワードのリストを基にログイン試行を行う手法です。一度どこかで漏えいしたパスワードが他の多くのアカウントで再利用されている場合、この攻撃は非常に効果的です。同じIDとパスワードを複数サイトで使い回しているユーザーが多いため、どれか1つのID・パスワードが分かれば別サイトでもログインされてしまいます。

ブルートフォースアタック(総当たり攻撃)

「brute force」に「力ずくで」という意味があるように、あらゆるパターンを試行していく攻撃です。この手法は、パスワードが短かい場合や、使われている文字種が少ない場合に特に有効です。パスワードの長さや複雑さを増すこと、複数回間違うとアカウントをロックさせることが対策として推奨されます。

リバースブルートフォースアタック(逆総当たり攻撃)

一般的な認証システムを利用して、単一のパスワードを多くのユーザー名に対して試す手法です。特定の簡単なパスワード「password」などを多数の異なるユーザーアカウントに試みることで、幅広いアクセスの可能性があります。

辞書攻撃

辞書攻撃辞書に載っている単語や人名など、意味のある言葉をパスワードとして入力する攻撃です。単語や人名は覚えやすいというメリットがあるため、パスワードに使われやすい傾向があります。単純な単語や一般的なパスワードが対象となるため、パスワードにランダムな文字の組み合わせを用いることが有効な対策です。

パスワード類推攻撃

既知のパスワードから軽微なバリエーションを加えて試す手法です。ユーザーにとって覚えやすい数列や文字列をパスワードに設定しているアカウントを狙う点で、辞書攻撃と同じタイプの攻撃と言えます。ユーザーが以前のパスワードと類似したパスワードを使用した場合に有効です。

ワンタイムパスワード

ワンタイムパスワード認証とは、1度だけ、あるいは1分間など短期間だけ利用できるパスワードを利用した認証です。なおワンタイムパスワードはOTP(One Time Password)と略されることもあります。

IDとパスワードを用いる一般的な認証では、ユーザーが設定したパスワードを使い続けることになります。このため、もしパスワードが第三者に知られてしまうと、その第三者が本人になりすましてアクセスすることが可能になってしまいます。

しかしワンタイムパスワード認証を用いれば、利用できるのは1度のみ、あるいは極めて短期間であるため、第三者になりすまされるリスクを低減できるメリットがあります。

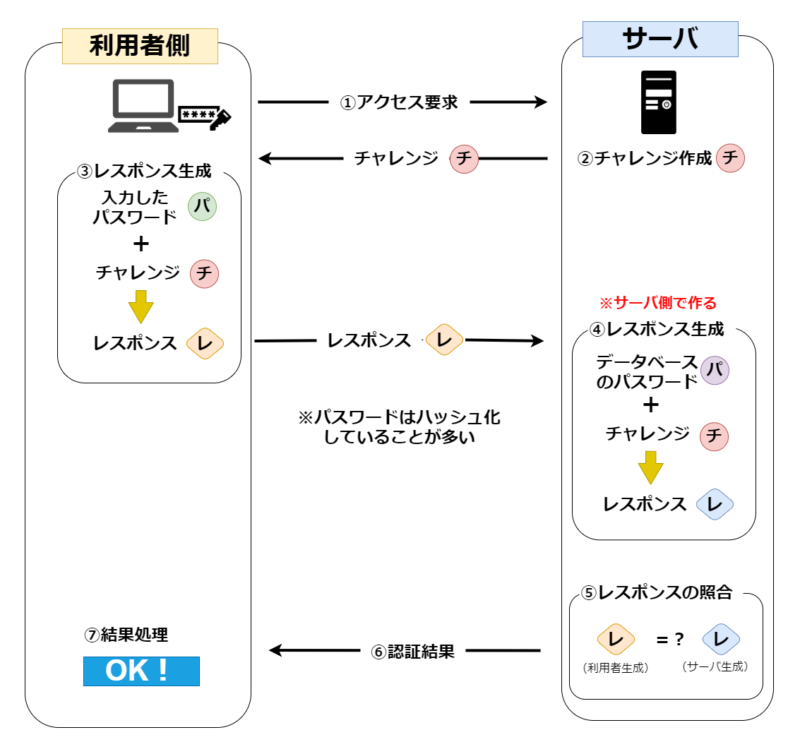

チャレンジレスポンス方式

チャレンジレスポンス方式は、認証サーバーがランダムな「チャレンジ」を送信し、クライアントがそのチャレンジとパスワードを組み合わせて「レスポンス」を生成し、サーバーに送信することで認証を行います。この方式では、毎回異なるチャレンジとレスポンスが生成されるため、通信経路上で情報が盗聴されても、不正アクセスを防ぐことができます。

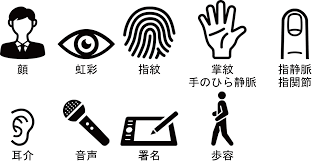

バイオメトリクス認証

バイオメトリクス認証とは、個人の身体的特徴や行動的特徴を用いて本人確認を行う認証方式のことです。生体認証とも呼ばれ、指紋、顔、声、静脈など、様々な特徴が利用されます。パスワードやICカードに比べて、セキュリティが高く、利便性も高い認証方法として、近年様々な分野で活用されています。身体的特徴(生体)によるものと行動的特徴(署名・音声・歩容)によるものに分けることができます。

認証システムの精度を示す指標

・FRR(False Rejection Rate、本人拒否率):本人を誤って拒否する確率

・FAR(False Acceptance Rate、他人受入率):他人を誤って認証してしまう確率

デバイス認証

デバイス認証とは、特定のデバイスがシステムやネットワークにアクセスする際に、そのデバイスが正当なものであることを確認するセキュリティ対策です。これにより、不正なデバイスからのアクセスを防ぎ、セキュリティを強化することができます。

PIN

(Personal Identification Number)は、セキュリティキーに設定された暗証番号で、キーをデバイスに接続した際に、本人確認のために必要になります。

耐タンパ性

システムやデバイス、ソフトウェアが外部からの改ざん(タンパリング)や不正アクセスに対して抵抗力を持つ特性を指します。

多要素認証(二要素認証)

IDとパスワードだけでなく、別の要素を組み合わせることでセキュリティを強化する認証方法です。主に、知識情報(ID・PW)、所持情報(デバイス)、生体情報(バイオメトリクス)の3つの要素から2つ以上を組み合わせて認証を行います。これにより、IDやパスワードが漏洩した場合でも、不正ログインを防ぐ効果があります。

多段階認証

認証のプロセスを複数段階にわけることによってセキュリティを強化する認証方式です。

例えば、ID・パスワードでログインを行ったあと「秘密の質問」の答えを入力する認証方式があります。

多段階認証であれば多要素認証でもあるとは限らないため注意が必要です。

リモートアクセスの認証技術

リモートアクセスとは、離れた場所からネットワークを介してコンピューターやシステムにアクセスする技術や仕組みのことです。その際に利用される認証方式になります。

・PAP (Password Authentication Protocol):

ユーザ名とパスワードを平文で送信し、認証サーバがそれを検証します。

・CHAP (Challenge Handshake Authentication Protocol):

認証サーバがクライアントにチャレンジ (乱数と一意のID) を送信し、クライアントはこれに秘密鍵 (シークレット) を使って応答 (ハッシュ値) を生成して返します。サーバは、同じチャレンジとシークレットで計算したハッシュ値と比較し、認証を行います。

RADIUS(ラディウス)

RADIUS認証とは、ネットワークにアクセスするユーザーを認証するためのプロトコルであるRADIUS (Remote Authentication Dial In User Service) を利用した認証システムのことです。RADIUS認証は、主に無線LANや有線LANのネットワーク接続時に、ユーザーが正当なアクセス権を持っているかどうかを確認するために使用されます。

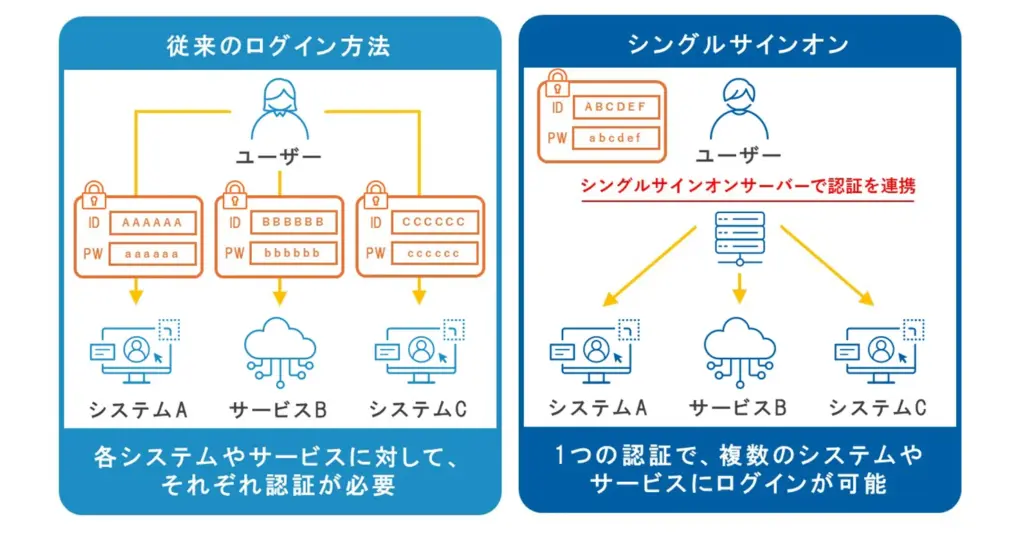

シングルサイトオン

シングルサインオン(SSO)とは、一度のログインで複数のシステムやアプリケーションにアクセスできる仕組みのことです。ユーザーは複数のIDやパスワードを覚える必要がなくなり、利便性が向上します。また、パスワード管理の一元化により、セキュリティリスクも低減できます。

入退室管理

入退室管理とは、建物や施設、部屋などの出入りを管理する仕組みのことです。具体的には、誰がいつどこに入退室したかを記録・制限し、不正な侵入や情報漏洩を防ぐことを目的とします。

入退出管理の基本は

・入退出は許可を受けた者だけに制限する

・入室後は許可を受けた行動のみに制限する

これを達成するために入退室の制限、関係者による付き添いや監視を行います。

実際には、社員証などのICカードによる解錠がよくもちいられます。

共連れ:認証された人が他の人を不正に一緒に連れて入室する行為を指します。

アンチパスバック:この共連れを防ぐためのシステムで、入室記録のない人が退室しようとした際に、退室を拒否する機能です。(逆もあり、退出記録のない人の入室を拒否する)

参考

CAPTCHA

(キャプチャ)とは、ウェブサイトが訪問者が人間であることを確認するためのテストのことです。ボット(自動プログラム)による不正アクセスやスパム行為を防ぐために利用されます。具体的には、歪んだ文字の入力や画像選択、簡単な計算問題の回答などを求め、人間には比較的容易に解けるが、コンピュータには難しい問題を提示します。