情報セキュリティとは

あらゆる場面において情報資産を守ること。

- 機密性(Confidentiality)

- 完全性(intedrity)

- 可用性(Availability)

が重要視され、情報セキュリティを頭文字をとって、CIAともいう。

また、ほかの特性をして以下のものがある。(上記の3要素に加え、セキュリティの7要素ともいわれる。)

- 「真正性」 (authenticity)

- 「責任追跡性」 (accountability)

- 「信頼性」 (reliability)

- 「否認防止」 (non-repudiation)

| 要素 | 意味 |

|---|---|

| 機密性(Confidentiality) | 情報を不正アクセスから守り、漏洩させないこと |

| 完全性(intedrity) | 情報資産の改ざんを防ぐこと、間違いがないこと |

| 可用性(Availability) | 情報を利用したいときに利用できること(使いやすさ) |

| 真正性(authenticity) | なりすましを排除し、認められた人のみが利用できること |

| 責任追跡性(accountability) | 情報の取り扱い記録を保持し証跡を残すこと(追跡できるように) |

| 信頼性(reliability) | 意図したとおりに情報を活用できること(動作が正常→信頼) |

| 否認防止(non-repudiation) | 情報の取り扱い記録に対するユーザの虚偽を防ぐこと(システム等の操作を実施した人が確実に実施したことを証明する)≒真正性 |

応用情報技術者令和5年秋期問40 情報セキュリティマネジメントの特性|応用情報技術者試験.com (ap-siken.com)

情報セキュリティ対策

情報セキュリティを脅かす事象をインシデントという。インシデントの原因を脅威という。

情報資産に対しては様々な脅威が存在する。大きく「技術的脅威」「人的脅威」「物理的脅威」の3つに分けることができる。

(1)技術的脅威

技術的脅威は、コンピュータ技術を利用した脅威。主に不正アクセスやコンピュータウイルスの利用。

| 名称 | 概要 |

| フィッシング | 銀行等の偽サイトを表示し、ユーザにログイン情報などを入力させることでユーザ情報を盗むこと。 |

| SQLインジェクション | Webサイトのフォームに不正な文字列を入力することで、システムのデータベース情報を抜き出すこと。 |

| SEOポイズニング | 検索サイトの検索上位にウイルス等が含まれたWebサイトを表示させるようにして攻撃すること。 |

| DoS、DDoS攻撃 | サーバに大量のデータを送りつけ、サーバを停止させること。特に複数人で実施する場合はDDoS攻撃と呼ばれる。 |

| Webビーコン | Webサイトやメールに非常に小さい画像情報を埋め込み、ユーザの利用情報を収集すること。 |

| ブルートフォース攻撃 | 総当たりでパスワード認証を繰り返し、無理やりログインを試みること。 |

| スパイウェア | コンピュータ内にある情報資産を収集し、外部サーバへ送るプログラムのこと。 |

対策方法

これらの技術的脅威の特徴を理解し、それぞれに適切に対処する。(セキュリティソフトウェアの導入など)

(2)人的脅威

主に人のミスや悪意を持った人による行動によってセキュリティが脅かされること。

近年では、標的型攻撃と呼ばれる攻撃手法により、人に対するサイバー攻撃が増えている。標的型攻撃とは、メールや電話などでなりすまして機密情報などの情報資産を盗む攻撃手法である。

対策方法

- 役割及び責任の明確化

- ルール策定・罰則制定

- セキュリティ意識向上、教育訓練

(3)物理的脅威

災害や物理的な故障・盗難などがある。

対策方法

- 災害保険への加入

- 施錠や監視徹底

- 二重化

- データの保管個所を複数個所に分ける

情報セキュリティマネジメント

情報セキュリティを維持するためには、情報セキュリティマネジメント(管理)を行うことが必要となる。

最も基本となる規程として、情報セキュリティ基本方針(または情報セキュリティポリシー)を策定する。

ISMS(Information Security Management System)とは、その言葉通り情報セキュリティマネジメントシステムである。

ISMSを用いて、以下の手順で情報セキュリティマネジメントを行う。

ISMSはPDCAサイクルを推奨していて以下のとおりである。

| PLAN(計画) | ISMS確立 (リスク対応のための管理目的及び管理策の選択) |

| DO(実行) | ISMS導入 (リスクの分析) |

| CHECK(点検) | ISMS監視 (リスクの評価) |

| ACT(処置) | ISMS改善 (適用宣言書の作成) |

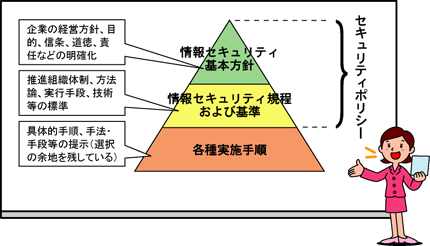

情報セキュリティポリシ

情報セキュリティポリシーとは、企業や組織が情報資産を保護するために定める、情報セキュリティ対策の基本方針や行動指針のことです。具体的には、情報資産を脅威から守るためのルールや手順を定めたもので、組織全体のセキュリティ意識の向上に不可欠です。

ISMSの確立

ISMSの構築には以下のような流れで考えます。

セキュリティ技術評価

基本方針に従ってセキュリティ技術や製品の選択・採用する段階では、対象に対するセキュリティ評価が必要になります。CC(Common Criteria:コモンクライテリア)はセキュリティ評価のための国際標準規格で製品やシステムが要求されたセキュリティレベルを満たしているかどうかを検証します。

ISMSの規格

主にISO/IEC 27001と、それを基にしたJIS Q 27001があります。

ISO/IEC 27001:国際規格で、組織が情報セキュリティを管理するための要求事項

JIS Q 27001:ISO/IEC 27001を基に日本産業規格(JIS)として制定された国内規格

セキュリティ関連の組織・機関

セキュリティに関する組織・機関は、大きく分けて政府機関、国内関係機関、そしてCSIRT(Computer Security Incident Response Team)などの専門組織に分類できます。

CSIRTは、コンピュータセキュリティに関するインシデントに対応するための組織の総称です。

CSIRT:

- CSIRT(Computer Security Incident Response Team):組織内で発生したセキュリティインシデントに対応する専門チーム。

- SOC(Security Operation Center):24時間365日体制でネットワークやシステムを監視し、サイバー攻撃に対応する組織。

- J-CSIP(Cyber Security Incident Prevention):サイバー攻撃に関する情報を共有し、被害の拡大を防ぐための仕組み。

- J-CRAT(Cyber Rescue and Assist Team):サイバー攻撃被害を受けた組織を支援する。

政府機関:

- 内閣サイバーセキュリティセンター(NISC):サイバーセキュリティ戦略の企画・立案・調整、サイバー攻撃への対応などを担当。

- サイバー警察局:サイバー犯罪の捜査・取り締まりを担当。

- デジタル庁:デジタル社会の基盤となるサイバーセキュリティ対策を推進。

- 警察庁:サイバー犯罪対策、サイバーセキュリティに関する政策立案・実施。

- 経済産業省:産業分野におけるサイバーセキュリティ対策を推進。

- 総務省:電気通信分野におけるサイバーセキュリティ対策を推進。

- 防衛省:防衛分野におけるサイバーセキュリティ対策を推進。